lunes, 20 de junio de 2016

lunes, 14 de marzo de 2016

ESTENOGRAFÍA

- ¿Qué significa esteganografía?

Es el estudio y aplicación de

técnicas que permiten ocultar mensajes u objetos, dentro de otros, llamados

portadores, de modo que no se perciba su existencia. Es decir, procura ocultar

mensajes dentro de otros objetos y de esta forma establecer un canal encubierto

de comunicación, de modo que el propio acto de la comunicación pase inadvertido

para observadores que tienen acceso a ese canal.

Esta ciencia ha movido mucho interés en los últimos años,

especialmente en el área de seguridad informática, debido a que ha sido

utilizada por organizaciones criminales y terroristas.

- Escribe el nombre de un programa de software libre que se puede utilizar para este fin.

Funciona desde la consola en Windows y Linux, y es un proyecto de código que está abierto.

- En que parte de la imagen guarda la información.

domingo, 13 de marzo de 2016

Seguridad informática

- ¿Qué son Black hats, White hats y Grey hats?

White hats: Hackers que se centran en asegurar y proteger los sistemas de tecnologías de la información y la comunicación. Estas personas suelen trabajar para empresas de seguridad informática.

Grey hats: Hackers que a veces actúan ilegalmente, pero con buenas intenciones. Usualmente no atacan por intereses personales o con malas intenciones, pero están preparados para cometer delitos durante el curso de sus hazañas tecnológicas con el fin de lograr una mayor seguridad. No son ni Black ni White.

- ¿Qué es clonezilla y para que se puede utilizar?

Clonezilla es un software libre de recuperación ante

desastres, sirve para la clonación de discos y particiones. Se

utiliza para clonar muchos computadores a través de una red y utilizando un DRBL.

- Define lo que es κρύπτω γράφω.

- ¿Qué es Truecrypt y para que se puede utilizar?

Es una aplicación informática que sirve para

cifrar y ocultar datos que el usuario considere suyos y nadie quiera ver

empleando para ello diferentes algoritmos de cifrado. Se utiliza para crear un

volumen virtual cifrado en un archivo.

- ¿Qué fue el gusano Morris y que sistema tenemos para protegernos de programas de ese tipo?

El gusano Morris fue el primer ejemplar de malware autorreplicable que afectó a internet. Afectó cerca de 6.000 sistemas de ordenadores en los Estados Unidos. Con esto, DARPA creó el Equipo de Respuesta ante Emergencias Informáticas (CERT).

- ¿Qué es la red mariposa?

Es la mayor red que ha existido de ordenadores zombies de la historia. Cerca de 13 millones de ordenadores que han sido

infectados de alguna manera por una red de robo de

datos. Solían usar la red para blanquear dinero,

mediante apuestas y juegos por Internet.

- ¿Qué es MMSBomber y a que dispositivos afecta?

Es un virus que ha infectado a millones de

terminales móviles de última generación en China y es uno de los primeros casos

de software malicioso en teléfonos inteligentes. El virus se descarga a través de una aplicación automáticamente y sin que el usuario pueda impedirlo.

Afecta a sistema operativo Symbian (Nokia y Samsung) enviando mensajes MMS para aumentar el incremento.

- Investiga sobre Koobface.

Koobface es un anagrama de Facebook y es un Gusano

informático que ataca a usuarios de las redes sociales Facebook, MySpace, Bebo,

Friendster y Twitter. Koobface intenta obtener

información sensible de las víctimas, como números de tarjetas de crédito. Se expande

enviando un mensaje con un link mediante Facebook a las personas que son 'amigos'

de la persona cuyo ordenador ha sido infectado. Si el archivo que contiene el

link es descargado y ejecutado, el ordenador será infectado. El

virus luego va dirigiendo a los usuarios a sitios web contaminados cuando

intentan acceder a motores de búsqueda como Google, Yahoo, Bing y Ask.

- Accede a la web del INCIBE de alerta antivirus y analiza cuales fueron los virus más encontrados en las últimas fechas. Los encontrarás en Avisos de Seguridad - Alerta temprana.

-Denegación de servicio en BIND 9.

-Múltiples vulnerabilidades en productos Cisco.

-Actualización de seguridad de SAP de marzo 2016.

-Boletines de seguridad de Microsoft de marzo de 2016.

-Múltiples vulnerabilidades en OpenSSL.

-Denegación de servicio en Squid Proxy Cache.

-Actualización para Cisco ACE Application Control Engine.

-Múltiples vulnerabilidades en Drupa.

-Desbordamiento de búfer en glibc.

- Accede a la web https://www.virustotal.com y comprueba el funcionamiento con un archivo. Explica que hace esta web.

- Busca en Internet 3 programas antivirus de pago. Indica el precio que debe pagar el usuario por ellos. Inserta un enlace a cada una de las páginas de descarga.

-ESET: Compra aquí : 28.88 €

-MCAFEE: Compra aquí : 29.97 €

-AVAST: Compra aquí : 34.68 €

- Si en una página web aparece un Antispyware gratuito que dice detectar amenazas graves en tu ordenador. ¿Crees que sería conveniente descargarlo e instalarlo? Explica por qué.

No, porque podría descargarnos un virus en el ordenador o se podría meter un hacker que esta detrás de meterse a algún ordenador de la gente que instale este archivo.

- Finalmente crea un gráfico online con datos sobre seguridad informática. En internet hay muchos para crearlos. En la imagen del archivo que te adjunto (Seguridad_2D.pdf) hay un gráfico en 2D, pues tu debes realizar el mismo pero en 3D y una vez creado insértarlo en tu artículo, como una imagen o como un objeto html embebido (incrustado).

lunes, 15 de febrero de 2016

lunes, 1 de febrero de 2016

lunes, 25 de enero de 2016

lunes, 11 de enero de 2016

CUESTIONARIO DISPOSITIVOS DE COMUNICACIÓN

- ¿Qué es una dirección IP? Escribe la IP del ordenador del aula.

Mi IP es: 195.55.253.225

- En relación con TCP/IP, explica la diferencia entre las IP fijas y las IP dinámicas.

Una IP fija es una IP la cual es asignada por

el usuario o nos la da el proveedor ISP en la primera conexión.

Esto permite al usuario montar servidores web, correo, etc. y

dirigir un nombre de dominio a esta IP sin mantener actualizado el

servidor DNS cada vez que cambie la IP como ocurre con las IPs

dinámicas. Y las IPs dinámica son una IP asignada mediante un

servidor DHCP al usuario y además,tiene una duración máxima

determinada. La ofrecen casi todos los operadores. Suelen cambiar

cada vez que el usuario vuelve a conectarse por cualquier causa.

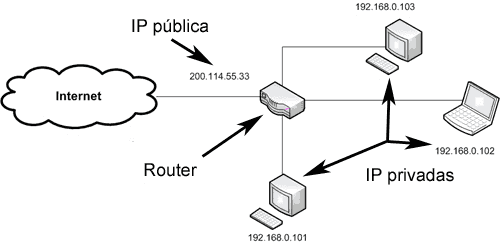

- Explica también las diferencias entre redes públicas y privadas.

Las IP públicas son las que permiten que cada dispositivo conectado a una red pueda ser identificado. Cuándo se conecta un dispositivo a internet se le asigna una dirección IP de las que disponga su proveedor de acceso. La dirección IP del servidor es pública y el servidor la utiliza para saber dónde enviar la información de vuelta. En cambio, las IP privadas son cuando se crea una red de trabajo local en la que se conectan diversos ordenadores y dispositivos entre sí, ya sea con cables o través de WiFi. Dentro de esta red cada dispositivo conectado dispone de una dirección IP para poder ser reconocido dentro de la red y así poder compartir información y recursos. Pueden mostrar la misma IP ya que no se comunican con dispositivos de otra red directamente. Un router, o enrutador, se encarga de asignar la IP privada a cada dispositivo de la red.

- ¿Por qué los servidores de correo, DNS, FTP públicos y servidores de páginas web necesariamente deben contar con una dirección IP fija o estática?

- ¿Qué hacen los servidores de nombres de dominio “DNS”?

Su principal función es asociar

nombres de equipo con direcciones IP y viceversa, también, se encargan de

pasar de una dirección de una página web en dirección IP.

- ¿Qué es la dirección MAC? Pon un ejemplo de la MAC de tu ordenador.

Es una dirección que está formada por 48 bits representados

con dígitos hexadecimales que se agrupan en seis parejas, cada pareja se separa

de otra mediante dos puntos ":" o mediante guiones "-".

Además, es una dirección única en el mundo, con diferentes combinaciones entre

números del 0 a 9, y letras de A a F.

La MAC de mi ordenador es: B0-10-41-80-BD-10

- Escribe en una tabla 3 ventajas y 3 inconvenientes de cada una de las 3 topologías de red que aparecen.

Ventajas:

- Posee un sistema que permite agregar nuevos equipos fácilmente.

- Re-configuración rápida.

- Fácil de prevenir daños y/o conflictos y de encontrar fallos.

Inconvenientes:

- Si el hub central falla, toda la red deja de transmitir.

- Es costosa, ya que requiere muchos cables.

- El cable viaja por separado del concentrador a cada computadora.

Suscribirse a:

Comentarios (Atom)